В области сетевой безопасности ключевую роль играют системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS). В данной статье подробно рассматриваются их определения, функции, различия и сценарии применения.

Что такое IDS (система обнаружения вторжений)?

Определение системы обнаружения вторжений (IDS)

Система обнаружения вторжений (Intrusion Detection System, IDS) — это инструмент безопасности, который отслеживает и анализирует сетевой трафик для выявления возможных вредоносных действий или атак. Она ищет сигнатуры, соответствующие известным схемам атак, путем изучения сетевого трафика, системных журналов и другой соответствующей информации.

Как работает система обнаружения вторжений (IDS)

Системы обнаружения вторжений (IDS) работают в основном следующими способами:

Обнаружение подписиСистема обнаружения вторжений (IDS) использует предопределенную сигнатуру шаблонов атак для сопоставления, аналогично антивирусным сканерам для обнаружения вирусов. IDS выдает предупреждение, когда трафик содержит признаки, соответствующие этим сигнатурам.

Обнаружение аномалийСистема обнаружения вторжений (IDS) отслеживает базовый уровень нормальной сетевой активности и выдает оповещения при обнаружении закономерностей, существенно отличающихся от нормального поведения. Это помогает выявлять неизвестные или новые атаки.

Анализ протоколаСистема обнаружения вторжений (IDS) анализирует использование сетевых протоколов и выявляет поведение, не соответствующее стандартным протоколам, тем самым идентифицируя возможные атаки.

Типы систем обнаружения вторжений

В зависимости от места развертывания, системы обнаружения вторжений (IDS) можно разделить на два основных типа:

Сетевая система обнаружения вторжений (NIDS): Развертывается в сети для мониторинга всего трафика, проходящего через сеть. Может обнаруживать атаки как на сетевом, так и на транспортном уровнях.

Система обнаружения вторжений хоста (HIDS): Развертывается на одном хосте для мониторинга системной активности на этом хосте. Основное внимание уделяется обнаружению атак на уровне хоста, таких как вредоносное ПО и аномальное поведение пользователей.

Что такое IPS (система предотвращения вторжений)?

Определение IPS

Системы предотвращения вторжений (IDS) — это инструменты безопасности, которые принимают упреждающие меры для остановки или защиты от потенциальных атак после их обнаружения. По сравнению с IDS, IPS — это не только инструмент мониторинга и оповещения, но и инструмент, способный активно вмешиваться и предотвращать потенциальные угрозы.

Как работает IPS

Система предотвращения вторжений (IPS) защищает систему, активно блокируя вредоносный трафик, проходящий через сеть. Основной принцип её работы включает в себя:

Блокировка трафика атакКогда система предотвращения вторжений (IPS) обнаруживает потенциальный трафик атаки, она может незамедлительно принять меры для предотвращения его попадания в сеть. Это помогает предотвратить дальнейшее распространение атаки.

Сброс состояния соединенияСистема предотвращения вторжений (IPS) может сбросить состояние соединения, связанное с потенциальной атакой, вынуждая злоумышленника восстановить соединение и тем самым прерывая атаку.

Изменение правил брандмауэраСистема предотвращения вторжений (IPS) может динамически изменять правила брандмауэра для блокировки или разрешения определенных типов трафика, адаптируясь к угрозам в режиме реального времени.

Типы IPS

Подобно системам обнаружения вторжений (IDS), системы предотвращения вторжений (IPS) можно разделить на два основных типа:

Сетевая система предотвращения вторжений (NIPS): Развертывается в сети для мониторинга и защиты от атак по всей сети. Может защищать от атак на сетевом и транспортном уровнях.

Система предотвращения вторжений на хосте (HIPS): Развертывается на одном хосте для обеспечения более точной защиты, в основном используется для защиты от атак на уровне хоста, таких как вредоносное ПО и эксплойты.

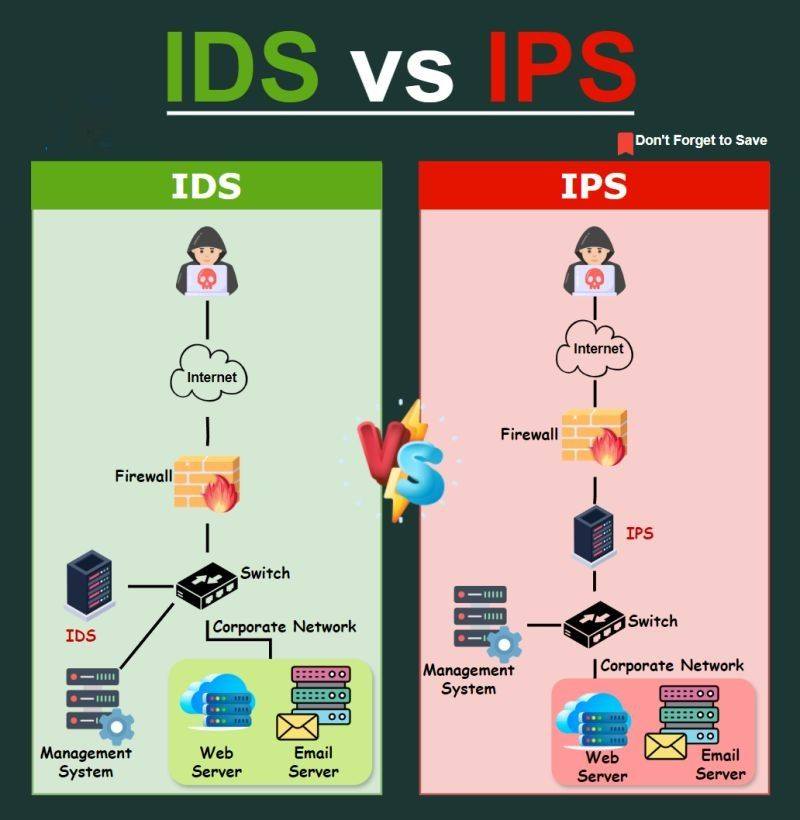

В чём разница между системой обнаружения вторжений (IDS) и системой предотвращения вторжений (IPS)?

Различные способы работы

Системы обнаружения вторжений (IDS) — это пассивные системы мониторинга, используемые в основном для обнаружения и оповещения. В отличие от них, системы предотвращения вторжений (IPS) являются проактивными и способны принимать меры для защиты от потенциальных атак.

Сравнение риска и эффекта

Из-за пассивного характера систем обнаружения вторжений (IDS) они могут пропускать или выдавать ложные срабатывания, в то время как активная защита систем предотвращения вторжений (IPS) может привести к дружественному огню. При использовании обеих систем необходимо соблюдать баланс между риском и эффективностью.

Различия в развертывании и настройке

Системы обнаружения вторжений (IDS) обычно отличаются гибкостью и могут быть развернуты в разных местах сети. В отличие от них, развертывание и настройка систем предотвращения вторжений (IPS) требуют более тщательного планирования, чтобы избежать помех для нормального трафика.

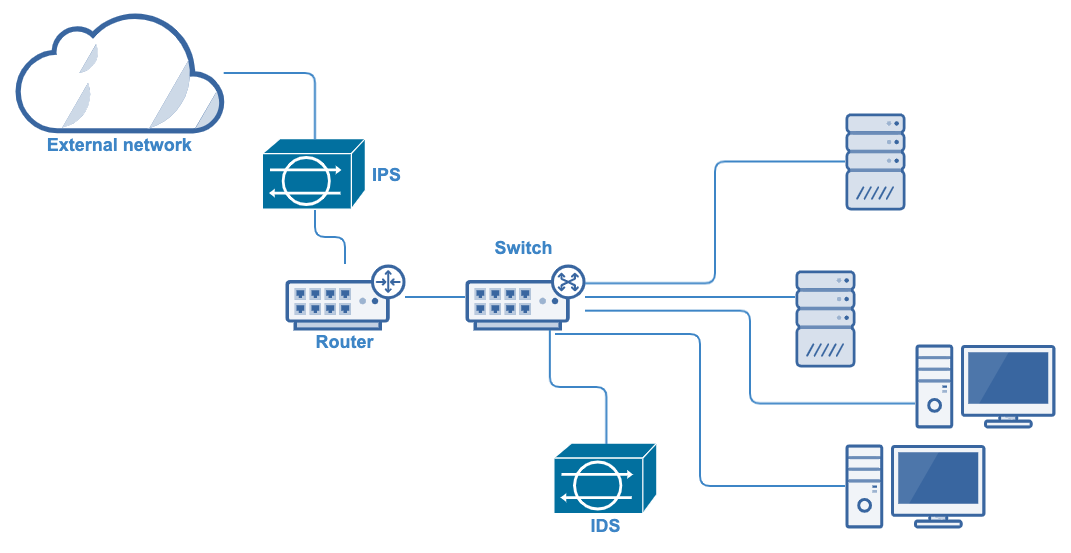

Интегрированное применение систем обнаружения и предотвращения вторжений (IDS и IPS).

Системы обнаружения вторжений (IDS) и предотвращения вторжений (IPS) дополняют друг друга: IDS осуществляет мониторинг и выдает оповещения, а IPS при необходимости принимает упреждающие защитные меры. Их сочетание позволяет сформировать более комплексную линию защиты сети.

Регулярное обновление правил, сигнатур и информации об угрозах систем обнаружения и предотвращения вторжений (IDS и IPS) крайне важно. Киберугрозы постоянно развиваются, и своевременные обновления могут повысить способность системы выявлять новые угрозы.

Крайне важно адаптировать правила IDS и IPS к конкретной сетевой среде и требованиям организации. Настройка правил позволяет повысить точность системы и снизить количество ложных срабатываний и случаев нанесения вреда дружественным системам.

Системы обнаружения и предотвращения вторжений (IDS и IPS) должны уметь реагировать на потенциальные угрозы в режиме реального времени. Быстрая и точная реакция помогает предотвратить дальнейший ущерб сети со стороны злоумышленников.

Непрерывный мониторинг сетевого трафика и понимание нормальных закономерностей трафика могут помочь улучшить возможности систем обнаружения аномалий и снизить вероятность ложных срабатываний.

Найти правильныйБрокер сетевых пакетовдля работы с вашей системой обнаружения вторжений (IDS).

Найти правильныйВстроенный байпасный переключательдля работы с вашей системой предотвращения вторжений (IPS).

Дата публикации: 26 сентября 2024 г.