В современной сетевой архитектуре наиболее распространенными технологиями виртуализации сети являются VLAN (виртуальная локальная сеть) и VXLAN (виртуальная расширенная локальная сеть). Хотя они могут показаться похожими, на самом деле между ними существует ряд ключевых различий.

VLAN (виртуальная локальная сеть)

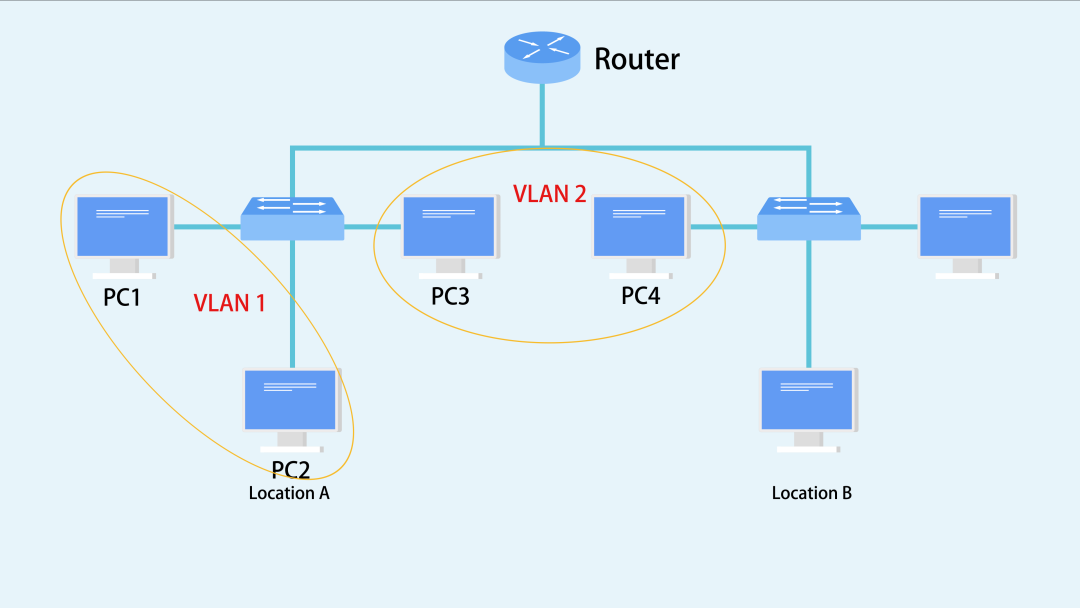

VLAN — это аббревиатура от Virtual Local Area Network (виртуальная локальная сеть). Это технология, которая разделяет физические устройства в локальной сети на несколько подсетей в соответствии с логическими связями. VLAN настраивается на сетевых коммутаторах для разделения сетевых устройств на различные логические группы. Даже если эти устройства физически расположены в разных местах, VLAN позволяет им логически принадлежать к одной сети, обеспечивая гибкое управление и изоляцию.

В основе технологии VLAN лежит разделение портов коммутатора. Коммутаторы управляют трафиком на основе идентификатора VLAN (VLAN ID). Идентификаторы VLAN варьируются от 1 до 4095 и обычно представляют собой 12 двоичных цифр (т.е. диапазон от 0 до 4095), что означает, что коммутатор может поддерживать до 4096 VLAN.

Рабочий процесс

○ Идентификация VLAN: Когда пакет поступает на коммутатор, коммутатор определяет, в какой VLAN следует его перенаправить, основываясь на информации об идентификаторе VLAN в пакете. Как правило, для маркировки VLAN кадра данных используется протокол IEEE 802.1Q.

○ Широковещательный домен VLAN: Каждый VLAN представляет собой независимый широковещательный домен. Даже если несколько VLAN находятся на одном физическом коммутаторе, их широковещательные сообщения изолированы друг от друга, что снижает ненужный широковещательный трафик.

○ Пересылка данных: Коммутатор пересылает пакеты данных на соответствующие порты в соответствии с различными тегами VLAN. Если устройствам из разных VLAN необходимо взаимодействовать, пересылка должна осуществляться через устройства третьего уровня, такие как маршрутизаторы.

Предположим, у вас есть компания с несколькими отделами, каждый из которых использует свой собственный VLAN. С помощью коммутатора вы можете разделить все устройства финансового отдела на VLAN 10, устройства отдела продаж — на VLAN 20, а устройства технического отдела — на VLAN 30. Таким образом, сеть между отделами будет полностью изолирована.

Преимущества

○ Повышенная безопасность: VLAN эффективно предотвращает несанкционированный доступ между различными VLAN, разделяя различные сервисы на разные сети.

○ Управление сетевым трафиком: Благодаря выделению VLAN можно избежать широковещательных штормов и повысить эффективность сети. Широковещательные пакеты будут распространяться только внутри VLAN, что снизит потребление полосы пропускания.

○ Гибкость сети: VLAN позволяет гибко разделять сеть в соответствии с потребностями бизнеса. Например, устройства в финансовом отделе могут быть отнесены к одной и той же VLAN, даже если они физически расположены на разных этажах.

Ограничения

○ Ограниченная масштабируемость: Поскольку VLANы используют традиционные коммутаторы и поддерживают до 4096 VLANов, это может стать узким местом для больших сетей или крупномасштабных виртуализированных сред.

○ Проблема междоменного соединения: VLAN — это локальная сеть, поэтому междоменное соединение должно осуществляться через трехуровневый коммутатор или маршрутизатор, что может увеличить сложность сети.

Сценарий применения

○ Изоляция и безопасность в корпоративных сетях: VLAN широко используются в корпоративных сетях, особенно в крупных организациях или межведомственных средах. Безопасность и контроль доступа к сети могут быть обеспечены путем разделения различных отделов или бизнес-систем с помощью VLAN. Например, финансовый отдел часто находится в другом VLAN, чем отдел исследований и разработок, чтобы избежать несанкционированного доступа.

○ Снижение широковещательных штормов: VLAN помогает ограничить широковещательный трафик. Обычно широковещательные пакеты распространяются по всей сети, но в среде VLAN широковещательный трафик распространяется только внутри VLAN, что эффективно снижает нагрузку на сеть, вызванную широковещательным штормом.

○ Локальные сети малого и среднего размера: Для некоторых малых и средних предприятий VLAN предоставляет простой и эффективный способ построения логически изолированной сети, что делает управление сетью более гибким.

VXLAN (виртуальная расширенная локальная сеть)

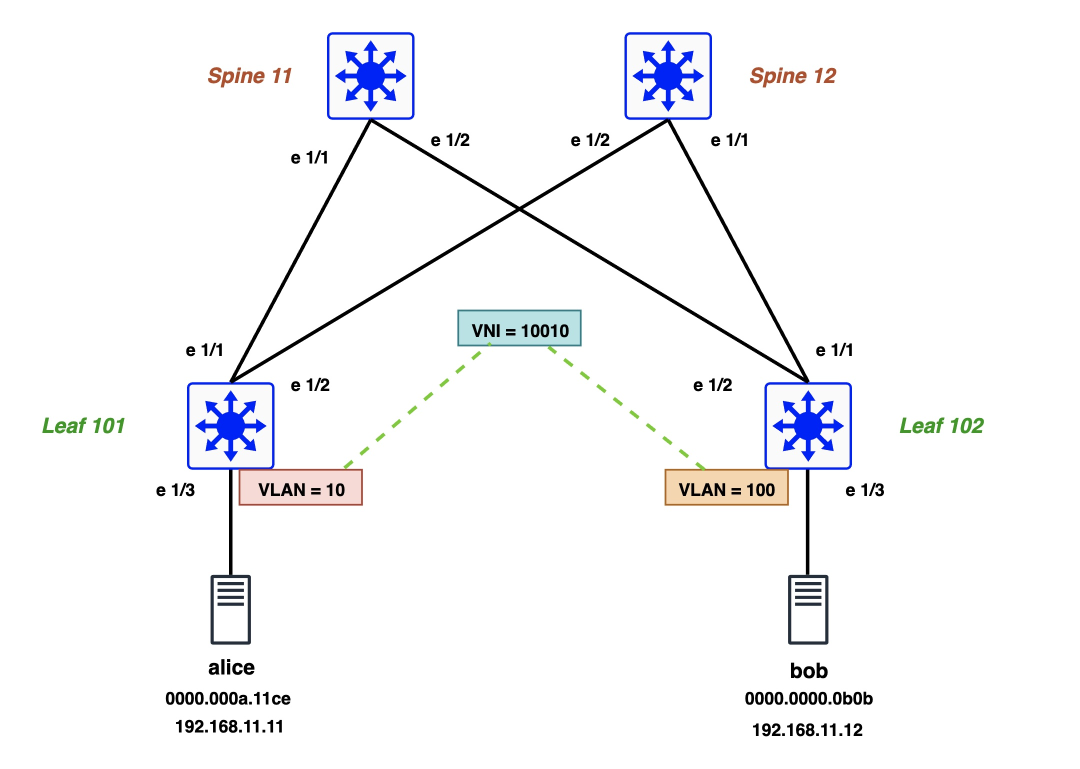

VXLAN (Virtual Extensible LAN) — это новая технология, предложенная для решения проблем, связанных с ограничениями традиционных VLAN в крупномасштабных центрах обработки данных и средах виртуализации. Она использует технологию инкапсуляции для передачи пакетов данных уровня 2 (L2) через существующую сеть уровня 3 (L3), что преодолевает ограничения масштабируемости VLAN.

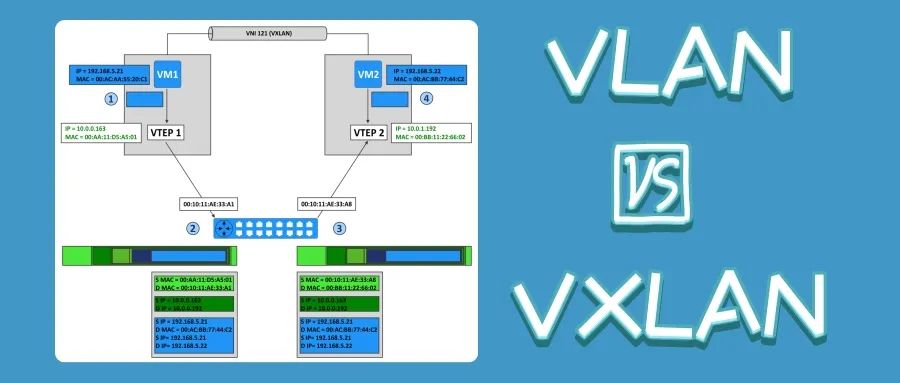

Благодаря туннельной технологии и механизму инкапсуляции, VXLAN «обертывает» исходные пакеты данных уровня 2 в пакеты данных уровня 3 IP, что позволяет передавать эти пакеты данных в существующей IP-сети. Суть VXLAN заключается в механизме инкапсуляции и деинкапсуляции, то есть традиционный кадр данных уровня 2 инкапсулируется протоколом UDP и передается через IP-сеть.

Рабочий процесс

○ Инкапсуляция заголовка VXLAN: При реализации VXLAN каждый пакет уровня 2 инкапсулируется как пакет UDP. Инкапсуляция VXLAN включает в себя: идентификатор сети VXLAN (VNI), заголовок UDP, заголовок IP и другую информацию.

○ Туннельный терминал (VTEP): VXLAN использует технологию туннелирования, и пакеты инкапсулируются и деинкапсулируются через пару устройств VTEP. VTEP, VXLAN Tunnel Endpoint, является мостом, соединяющим VLAN и VXLAN. VTEP инкапсулирует полученные пакеты L2 в пакеты VXLAN и отправляет их целевому VTEP, который, в свою очередь, деинкапсулирует инкапсулированные пакеты обратно в исходные пакеты L2.

○ Процесс инкапсуляции VXLAN: После добавления заголовка VXLAN к исходному пакету данных, пакет данных передается на целевой VTEP через IP-сеть. Целевой VTEP декапсулирует пакет и пересылает его соответствующему получателю на основе информации VNI.

Преимущества

○ Масштабируемость: VXLAN поддерживает до 16 миллионов виртуальных сетей (VNI), что значительно больше, чем 4096 идентификаторов VLAN, и идеально подходит для крупных центров обработки данных и облачных сред.

○ Поддержка межцентровой связи: VXLAN позволяет расширить виртуальную сеть между несколькими центрами обработки данных, расположенными в разных географических местах, преодолевая ограничения традиционных VLAN, и подходит для современных сред облачных вычислений и виртуализации.

○ Упрощение сети центра обработки данных: Благодаря VXLAN, аппаратные устройства от разных производителей могут быть совместимы, поддерживать многопользовательские среды и упрощать проектирование сети в крупных центрах обработки данных.

Ограничения

○ Высокая сложность: Конфигурация VXLAN относительно сложна и включает инкапсуляцию туннелей, настройку VTEP и т. д., что требует дополнительной технической поддержки стека и повышает сложность эксплуатации и обслуживания.

○ Задержка в сети: Из-за дополнительной обработки, необходимой для инкапсуляции и деинкапсуляции, VXLAN может вносить некоторую задержку в сеть. Хотя эта задержка обычно невелика, её всё же следует учитывать в средах с высокими требованиями к производительности.

Сценарий применения VXLAN

○ Виртуализация сети в центрах обработки данных: VXLAN широко используется в крупных центрах обработки данных. Серверы в центрах обработки данных обычно используют технологию виртуализации, а VXLAN помогает создать виртуальную сеть между различными физическими серверами, избегая ограничений масштабируемости, присущих VLAN.

○ Многопользовательская облачная среда: В публичном или частном облаке VXLAN может предоставлять независимую виртуальную сеть для каждого пользователя и идентифицировать виртуальную сеть каждого пользователя по VNI. Эта функция VXLAN хорошо подходит для современных облачных вычислений и многопользовательских сред.

○ Масштабирование сети в разных центрах обработки данных: VXLAN особенно подходит для сценариев, где виртуальные сети необходимо развертывать в нескольких центрах обработки данных или географических регионах. Поскольку VXLAN использует IP-сети для инкапсуляции, он легко охватывает различные центры обработки данных и географические местоположения, обеспечивая расширение виртуальной сети в глобальном масштабе.

VLAN против VxLAN

VLAN и VXLAN — это технологии виртуализации сети, но они подходят для разных сценариев применения. VLAN подходит для сетей малого и среднего масштаба и обеспечивает базовую изоляцию и безопасность сети. Его преимущества заключаются в простоте, легкости настройки и широкой поддержке.

VXLAN — это технология, разработанная для решения проблемы масштабного расширения сети в современных центрах обработки данных и облачных вычислительных средах. Сила VXLAN заключается в ее способности поддерживать миллионы виртуальных сетей, что делает ее подходящей для развертывания виртуализированных сетей в центрах обработки данных. Она преодолевает ограничения VLAN в масштабируемости и подходит для более сложных сетевых проектов.

Хотя название VXLAN кажется расширением протокола VLAN, на самом деле VXLAN существенно отличается от VLAN своей способностью создавать виртуальные туннели. Основные различия между ними заключаются в следующем:

Особенность | VLAN | VXLAN |

|---|---|---|

| Стандарт | IEEE 802.1Q | RFC 7348 (IETF) |

| Слой | Уровень 2 (канальный) | Слой 2 поверх слоя 3 (L2oL3) |

| Инкапсуляция | Заголовок Ethernet 802.1Q | MAC-в-UDP (инкапсулированный в IP) |

| Размер ID | 12-битный (0-4095 VLAN) | 24-битный (16,7 миллионов VNI) |

| Масштабируемость | Ограниченное количество доступных VLAN (4094) | Высокая масштабируемость (поддерживает многопользовательские облачные решения) |

| Обработка трансляций | Традиционная рассылка спама (внутри VLAN) | Использует IP-многоадресную рассылку или репликацию на головном узле. |

| Над головой | Низкий уровень (4-байтовый тег VLAN) | Высокий уровень (~50 байт: заголовки UDP + IP + VXLAN) |

| Изоляция трафика | Да (для каждой VLAN) | Да (по данным VNI) |

| Прокладка тоннелей | Без прокладки туннелей (плоская поверхность L2) | Использует VTEP (VXLAN Tunnel Endpoints). |

| Варианты использования | Локальные сети малого и среднего размера, корпоративные сети | Облачные центры обработки данных, SDN, VMware NSX, Cisco ACI |

| Зависимость остовного дерева (STP) | Да (для предотвращения зацикливания) | Нет (использует маршрутизацию уровня 3, что позволяет избежать проблем с протоколом STP). |

| Поддержка оборудования | Поддерживается на всех коммутаторах. | Требуется наличие коммутаторов/сетевых карт с поддержкой VXLAN (или программных VTEP). |

| Поддержка мобильности | Ограниченный (в пределах одного домена L2) | Улучшено (виртуальные машины могут перемещаться между подсетями) |

Что может сделать Mylinking™ Network Packet Broker для виртуальных сетевых технологий?

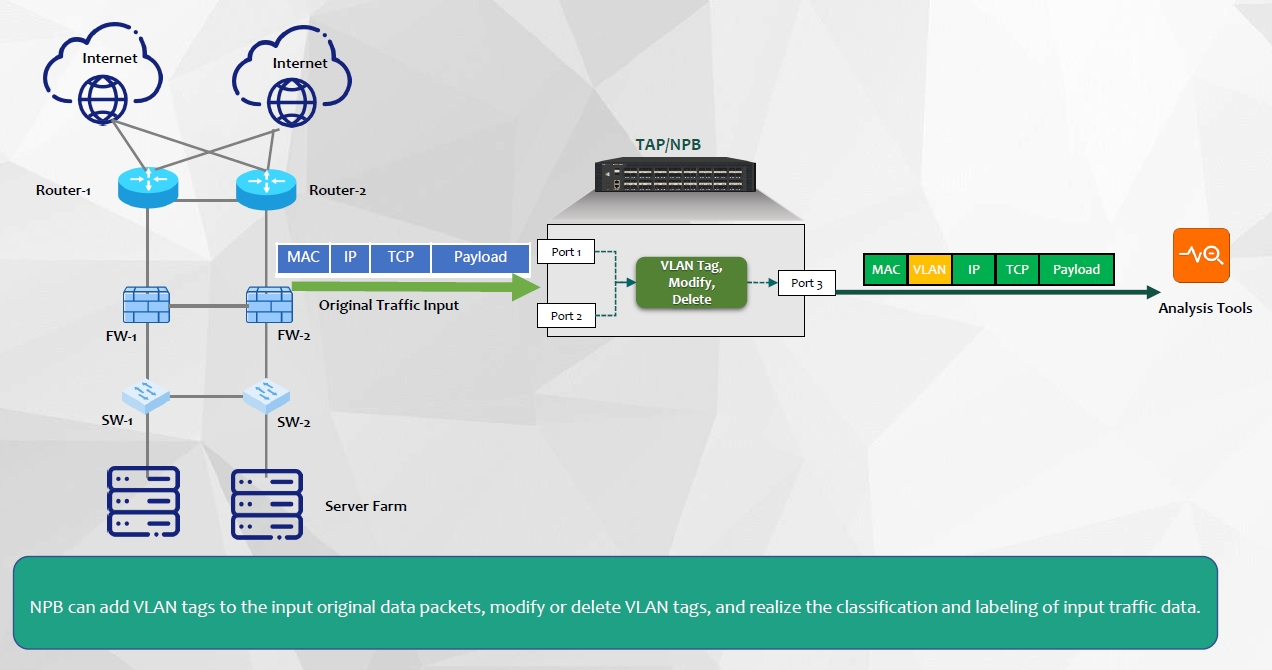

VLAN с метками, VLAN без меток, VLAN с заменой:

Поддерживается сопоставление любого ключевого поля в первых 128 байтах пакета. Пользователь может настроить значение смещения, длину и содержимое ключевого поля, а также определить политику вывода трафика в соответствии со своей конфигурацией.

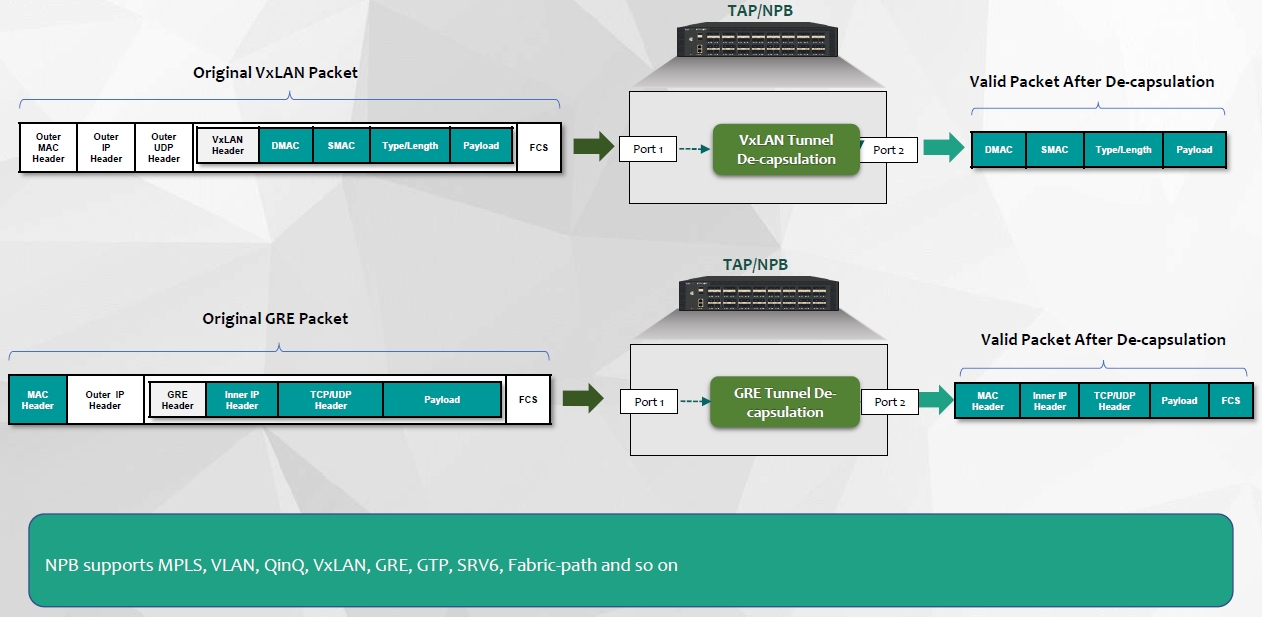

Удаление туннельной инкапсуляции:

Поддерживается удаление заголовков VxLAN, VLAN, GRE, GTP, MPLS, IPIP из исходного пакета данных и их пересылка на выходной ресурс.

Идентификация протокола туннелирования

Поддерживается автоматическое определение различных протоколов туннелирования, таких как GTP / GRE / PPTP / L2TP / PPPOE / IPIP. В соответствии с настройками пользователя, стратегия вывода трафика может быть реализована для внутреннего или внешнего уровня туннеля.

Более подробную информацию по данной теме вы можете найти здесь.Брокер сетевых пакетов.

Дата публикации: 25 июня 2025 г.