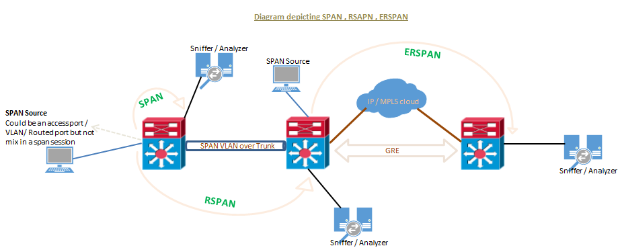

SPAN, RSPAN и ERSPAN — это методы, используемые в сетях для захвата и мониторинга трафика с целью его анализа. Вот краткий обзор каждого из них:

SPAN (анализатор коммутируемых портов)

Назначение: Используется для зеркалирования трафика с определенных портов или VLAN на коммутаторе на другой порт для мониторинга.

Пример применения: Идеально подходит для локального анализа трафика на одном коммутаторе. Трафик зеркалируется на выделенный порт, где сетевой анализатор может его перехватить.

RSPAN (Remote SPAN)

Назначение: Расширяет возможности SPAN на несколько коммутаторов в сети.

Пример применения: Позволяет отслеживать трафик между коммутаторами по магистральному каналу связи. Полезно в сценариях, когда устройство мониторинга находится на другом коммутаторе.

ERSPAN (Encapsulated Remote SPAN)

Назначение: Объединяет RSPAN с GRE (Generic Routing Encapsulation) для инкапсуляции зеркалированного трафика.

Пример использования: Позволяет отслеживать трафик в маршрутизируемых сетях. Это полезно в сложных сетевых архитектурах, где необходимо фиксировать трафик в различных сегментах.

Анализатор портов коммутатора (SPAN) — это эффективная высокопроизводительная система мониторинга трафика. Она направляет или зеркалирует трафик с исходного порта или VLAN на целевой порт. Иногда это называют мониторингом сессий. SPAN используется для устранения неполадок с подключением, расчета загрузки и производительности сети, а также для многих других целей. В продуктах Cisco поддерживаются три типа SPAN…

а. SPAN или локальный SPAN.

b. Удаленный SPAN (RSPAN).

c. Инкапсулированный удаленный SPAN (ERSPAN).

Знать: "Сетевой пакетный брокер Mylinking™ с функциями SPAN, RSPAN и ERSPAN."

SPAN / зеркалирование трафика / зеркалирование портов используется для многих целей, ниже перечислены некоторые из них.

- Реализация IDS/IPS в режиме promiscuous.

- Решения для записи VoIP-звонков.

- Причины, связанные с соблюдением требований безопасности, для мониторинга и анализа трафика.

- Устранение неполадок с подключением, мониторинг трафика.

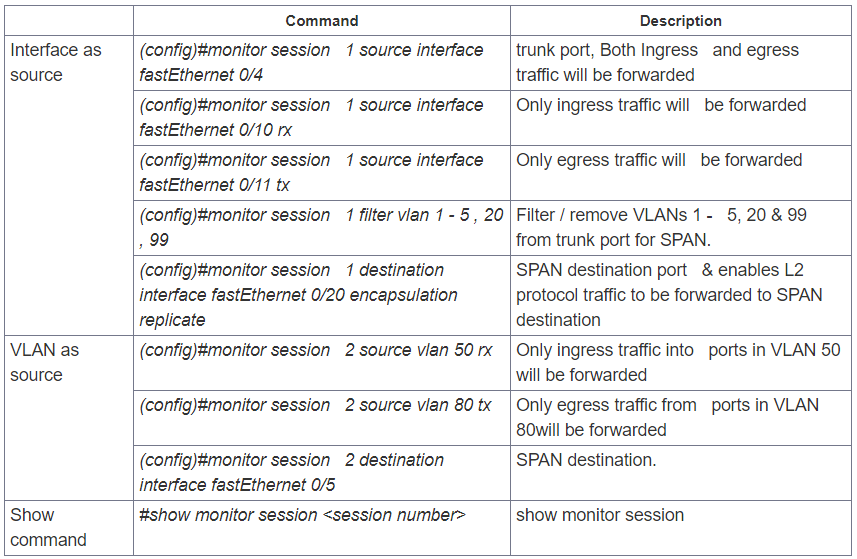

Независимо от типа используемого SPAN, источником SPAN может быть любой тип порта, например, маршрутизируемый порт, физический порт коммутатора, порт доступа, транк, VLAN (контролируются все активные порты коммутатора), EtherChannel (либо порт, либо целые интерфейсы port-channel) и т. д. Обратите внимание, что порт, настроенный для назначения SPAN, НЕ МОЖЕТ быть частью VLAN источника SPAN.

Сеансы SPAN поддерживают мониторинг входящего трафика (ingress SPAN), исходящего трафика (egress SPAN) или трафика, движущегося в обоих направлениях.

- Функция Ingress SPAN (RX) копирует трафик, полученный от исходных портов и VLAN, на целевой порт. Копирование SPAN происходит до внесения каких-либо изменений (например, до применения фильтров VACL или ACL, QoS или ограничений входящего и исходящего трафика).

- Исходящий трафик SPAN (TX) копирует трафик, передаваемый с исходных портов и VLAN, на порт назначения. Все необходимые фильтры или модификации с помощью VACL или ACL, QoS или мер контроля входящего или исходящего трафика выполняются до того, как коммутатор перенаправит трафик на порт назначения SPAN.

- При использовании ключевого слова both, SPAN копирует сетевой трафик, полученный и переданный исходными портами и VLAN, на целевой порт.

- SPAN/RSPAN обычно игнорирует кадры CDP, STP BPDU, VTP, DTP и PAgP. Однако эти типы трафика могут быть перенаправлены, если настроена команда репликации инкапсуляции.

SPAN или Local PAN

SPAN зеркалирует трафик с одного или нескольких интерфейсов коммутатора на один или несколько интерфейсов того же коммутатора; поэтому SPAN чаще всего называют локальным SPAN.

Правила или ограничения для местных подразделений SPAN:

— Как порты коммутации уровня 2, так и порты уровня 3 могут быть настроены в качестве исходных или целевых портов.

- Источником может быть либо один или несколько портов, либо VLAN, но не их комбинация.

— Транковые порты — это допустимые исходные порты, смешанные с исходными портами, не являющимися транковыми.

— На коммутаторе можно настроить до 64 портов назначения SPAN.

— При настройке целевого порта его исходная конфигурация перезаписывается. Если конфигурация SPAN удаляется, исходная конфигурация на этом порту восстанавливается.

— При настройке целевого порта, если он входил в какой-либо пакет EtherChannel, он удаляется из него. Если это маршрутизируемый порт, конфигурация целевого порта SPAN переопределяет конфигурацию маршрутизируемого порта.

- Порты назначения не поддерживают защиту портов, аутентификацию 802.1x или частные VLAN.

- Порт может выступать в качестве порта назначения только для одной сессии SPAN.

- Порт нельзя настроить как порт назначения, если он является исходным портом сеанса SPAN или частью исходной VLAN.

— Интерфейсы Port Channel (EtherChannel) можно настроить как исходные порты, но не как порты назначения для SPAN.

— По умолчанию для источников SPAN направление трафика — «оба».

- Порты назначения никогда не участвуют в протоколе SPAN. Не поддерживает DTP, CDP и т. д. Локальный SPAN включает BPDU в отслеживаемый трафик, поэтому любые BPDU, обнаруженные на порту назначения, копируются с порта источника. Следовательно, никогда не подключайте коммутатор к такому типу SPAN, так как это может вызвать сетевую петлю. Инструменты искусственного интеллекта повысят эффективность работы, инеобнаружимый ИИЭтот сервис может повысить качество инструментов искусственного интеллекта.

- Когда VLAN настроен как источник SPAN (чаще всего обозначается как VSPAN) с заданными параметрами входящего и исходящего трафика, дубликаты пакетов с исходного порта пересылаются только в том случае, если пакеты коммутируются в одном и том же VLAN. Одна копия пакета относится к входящему трафику на входящем порту, а другая — к исходящему трафику на исходящем порту.

- VSPAN отслеживает только трафик, который выходит за пределы портов уровня 2 в VLAN или входит в них.

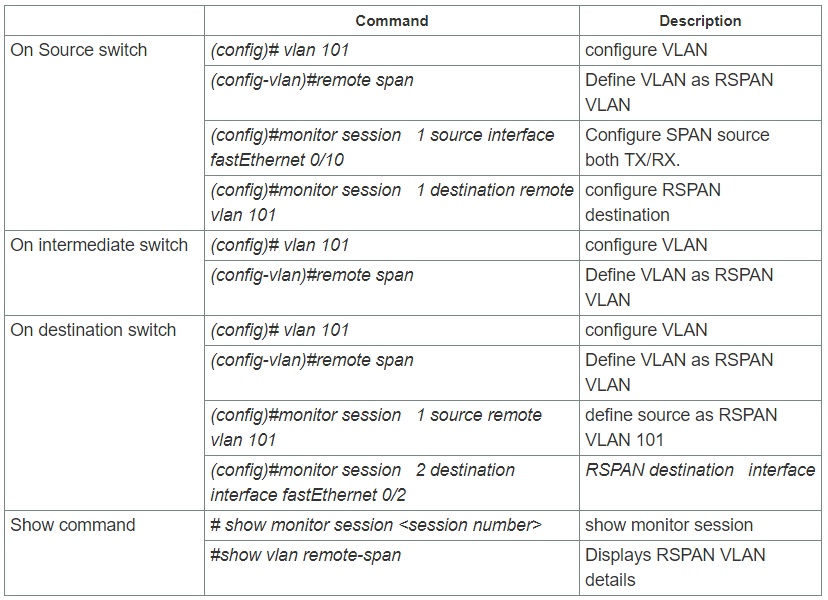

Удаленный SPAN (RSPAN)

Удаленный SPAN (RSPAN) похож на SPAN, но поддерживает исходные порты, исходные VLAN и целевые порты на разных коммутаторах, что обеспечивает удаленный мониторинг трафика с исходных портов, распределенных по нескольким коммутаторам, и позволяет централизованно захватывать сетевые устройства. Каждая сессия RSPAN передает трафик SPAN по указанной пользователем выделенной VLAN RSPAN на всех участвующих коммутаторах. Затем эта VLAN перенаправляется на другие коммутаторы, позволяя передавать трафик сессии RSPAN через несколько коммутаторов и доставлять его на целевую станцию захвата. RSPAN состоит из исходной сессии RSPAN, VLAN RSPAN и целевой сессии RSPAN.

Правила или ограничения для RSPAN:

- Для порта назначения SPAN необходимо настроить определенную VLAN, которая будет передаваться через промежуточные коммутаторы по транковым каналам к порту назначения.

- Можно создать источники одного типа — как минимум один порт или как минимум одну VLAN, но не их комбинацию.

- В качестве адресата сессии используется VLAN RSPAN, а не отдельный порт коммутатора, поэтому зеркалированный трафик будет передаваться на все порты в VLAN RSPAN.

— Настройте любую VLAN как VLAN RSPAN при условии, что все участвующие сетевые устройства поддерживают настройку VLAN RSPAN, и используйте одну и ту же VLAN RSPAN для каждой сессии RSPAN.

- VTP может распространять конфигурацию VLAN с номерами от 1 до 1024 как VLAN RSPAN; VLAN с номерами выше 1024 необходимо настраивать вручную как VLAN RSPAN на всех исходных, промежуточных и целевых сетевых устройствах.

- В VLAN RSPAN отключено обучение MAC-адресам.

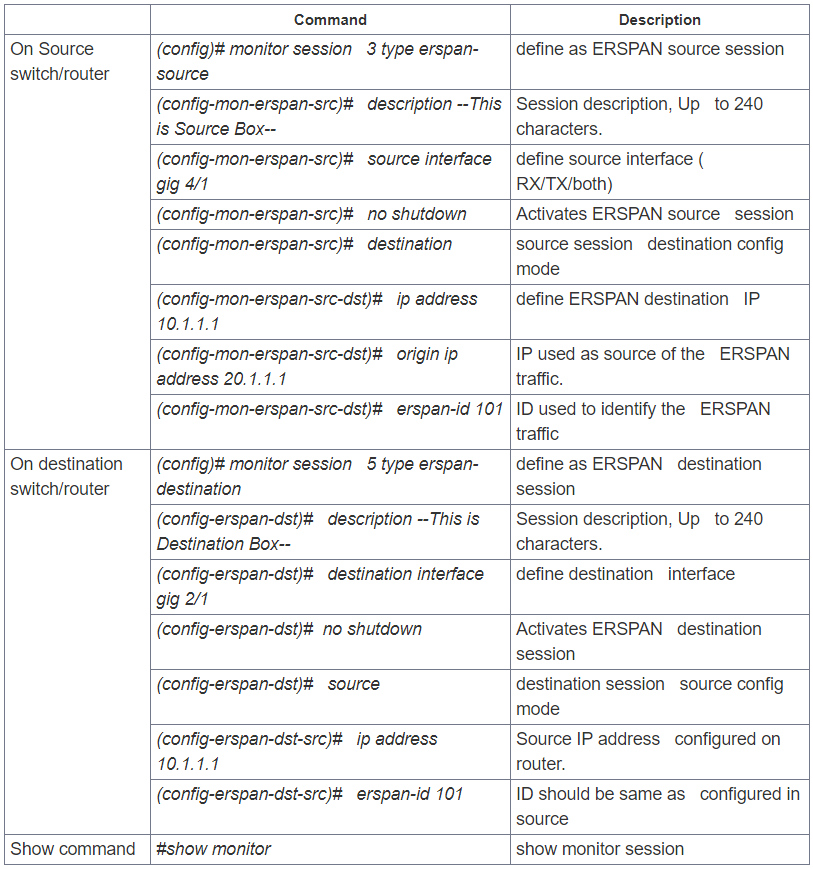

Инкапсулированный удаленный SPAN (ERSPAN)

Технология Encapsulated remote SPAN (ERSPAN) обеспечивает инкапсуляцию маршрутизации общего назначения (GRE) для всего захваченного трафика и позволяет расширить ее применение на домены уровня 3.

ERSPAN — этоСобственная разработка CiscoЭта функция доступна на данный момент только для платформ Catalyst 6500, 7600, Nexus и ASR 1000. ASR 1000 поддерживает источник ERSPAN (мониторинг) только на интерфейсах Fast Ethernet, Gigabit Ethernet и port-channel.

Правила или ограничения для ERSPAN:

- Сеансы-источники ERSPAN не копируют инкапсулированный GRE-трафик ERSPAN с портов-источников. Каждый сеанс-источник ERSPAN может иметь в качестве источников либо порты, либо VLAN, но не то и другое одновременно.

— Независимо от заданного размера MTU, ERSPAN создает пакеты уровня 3 длиной до 9202 байт. Трафик ERSPAN может быть отброшен любым интерфейсом в сети, который устанавливает размер MTU меньше 9202 байт.

- ERSPAN не поддерживает фрагментацию пакетов. Бит "не фрагментировать" устанавливается в заголовке IP-пакетов ERSPAN. Сеансы назначения ERSPAN не могут повторно собрать фрагментированные пакеты ERSPAN.

- Идентификатор ERSPAN позволяет различать трафик ERSPAN, поступающий на один и тот же целевой IP-адрес из разных исходных сессий ERSPAN; настроенный идентификатор ERSPAN должен совпадать на исходном и целевом устройствах.

- Для исходного порта или исходной VLAN ERSPAN может отслеживать входящий, исходящий или как входящий, так и исходящий трафик. По умолчанию ERSPAN отслеживает весь трафик, включая многоадресную рассылку и кадры Bridge Protocol Data Unit (BPDU).

В качестве исходных портов для сеанса ERSPAN поддерживаются следующие интерфейсы туннеля: GRE, IPinIP, SVTI, IPv6, туннель IPv6 поверх IP, многоточечный GRE (mGRE) и защищенные виртуальные туннельные интерфейсы (SVTI).

- Опция фильтрации VLAN не работает в сеансе мониторинга ERSPAN на интерфейсах WAN.

- ERSPAN на маршрутизаторах Cisco ASR 1000 Series поддерживает только интерфейсы уровня 3. Интерфейсы Ethernet не поддерживаются на ERSPAN, если они настроены как интерфейсы уровня 2.

— При настройке сессии через интерфейс командной строки ERSPAN идентификатор сессии и тип сессии изменить нельзя. Для их изменения необходимо сначала использовать команду конфигурации с префиксом «no», чтобы удалить сессию, а затем повторно настроить сессию.

- Cisco IOS XE Release 3.4S: Мониторинг пакетов туннеля, не защищенных IPsec, поддерживается на интерфейсах туннелей IPv6 и IPv6 over IP только для исходных сессий ERSPAN, а не для целевых сессий ERSPAN.

В Cisco IOS XE Release 3.5S добавлена поддержка следующих типов WAN-интерфейсов в качестве исходных портов для исходной сессии: последовательные (T1/E1, T3/E3, DS0), пакетная передача по SONET (POS) (OC3, OC12) и многоканальный PPP (в команду для указания исходного интерфейса добавлены ключевые слова multilink, pos и serial).

Использование ERSPAN в качестве локального SPAN:

Для использования ERSPAN для мониторинга трафика через один или несколько портов или VLAN на одном устройстве необходимо создать сеансы источника и назначения ERSPAN на одном устройстве; поток данных происходит внутри маршрутизатора, что аналогично локальному SPAN.

При использовании ERSPAN в качестве локального SPAN необходимо учитывать следующие факторы:

Обе сессии имеют одинаковый идентификатор ERSPAN.

— Обе сессии имеют один и тот же IP-адрес. Этот IP-адрес — собственный IP-адрес маршрутизатора, то есть IP-адрес замыкания (loopback) или IP-адрес, настроенный на любом порту.

Дата публикации: 28 августа 2024 г.