Основное различие между захватом пакетов с использованием сетевых портов TAP и SPAN заключается в следующем.

Зеркалирование портов(также известный как SPAN)

Сетевой переходник(также известный как репликационный разъём, агрегационный разъём, активный разъём, медный разъём, разъём Ethernet и т. д.)ТАП (точка доступа к терминалу)TAP — это полностью пассивное аппаратное устройство, способное пассивно перехватывать трафик в сети. Оно обычно используется для мониторинга трафика между двумя точками в сети. Если сеть между этими двумя точками представляет собой физический кабель, то сетевой TAP может быть наилучшим способом перехвата трафика.

Прежде чем объяснять различия между двумя решениями (зеркалирование портов и сетевой перехват), важно понять, как работает Ethernet. На скоростях 100 Мбит/с и выше хосты обычно обмениваются данными в полнодуплексном режиме, что означает, что один хост может одновременно отправлять (Tx) и принимать (Rx). Это значит, что по кабелю 100 Мбит/с, подключенному к одному хосту, общий объем сетевого трафика, который один хост может отправить/получить (Tx/Rx), составляет 2 × 100 Мбит/с = 200 Мбит/с.

Зеркалирование портов — это активная репликация пакетов, что означает, что сетевое устройство физически отвечает за копирование пакета на зеркалируемый порт.

Перехват трафика: TAP против SPAN

При мониторинге сетевого трафика, если вы не хотите напрямую внедрять поддержку во время обработки пользователем транзакции, у вас есть два основных варианта. В следующей статье мы рассмотрим TAP (Test Access Point) и SPAN (Switch Port Analyzer). Для более глубокого анализа эксперт по анализу пакетов Тимо'Нил опубликовал несколько статей на lovemytool.com, где подробно рассматриваются эти вопросы, но здесь мы рассмотрим их в более общем плане.

ОХВАТЫВАТЬ

Зеркалирование портов — это метод мониторинга сетевого трафика путем пересылки копии каждого входящего и/или исходящего пакета с одного или нескольких портов (или VLAN) коммутатора на другой порт, подключенный к анализатору сетевого трафика. В более простых системах часто используются SPAN для одновременного мониторинга нескольких площадок. Точное количество сетевых передач, которые он может отслеживать, зависит от места установки SPAN относительно оборудования центра обработки данных. Вероятно, вы найдете то, что ищете, но легко может оказаться, что данных слишком много. Например, можно обнаружить несколько копий одних и тех же данных по всей VLAN. Это затрудняет поиск и устранение неисправностей в локальной сети, а также влияет на скорость процессоров коммутатора или на работу Ethernet через определение местоположения. В основном, чем больше SPAN, тем выше вероятность потери пакетов. По сравнению с ответвителями, SPAN можно управлять удаленно, что означает меньше времени на изменение конфигураций, но сетевые инженеры все равно требуются.

Порты SPAN не являются пассивной технологией, как утверждают некоторые, поскольку они могут оказывать и другие измеримые эффекты на сетевой трафик, в том числе:

- Время смены взаимодействия с кадром

— Потеря пакетов из-за чрезмерного количества запросов.

— Поврежденные пакеты данных отбрасываются без предупреждения, что затрудняет анализ.

Поэтому порты SPAN больше подходят для ситуаций, когда потеря пакетов не влияет на анализ или когда важна стоимость.

КРАН

В отличие от них, для установки ретрансляторов требуется предварительное вложение средств в оборудование, но они не требуют сложной настройки. Действительно, поскольку они пассивны, их можно подключать и отключать от сети, не влияя на её работу. Ретрансляторы — это аппаратные устройства, обеспечивающие доступ к данным, передаваемым по компьютерной сети, и обычно используются для обеспечения сетевой безопасности и мониторинга производительности. Контролируемый трафик называется «сквозным» трафиком, а порт, используемый для мониторинга, — «портом мониторинга». Для более детального исследования сети ретрансляторы можно размещать между маршрутизаторами и коммутаторами.

Поскольку TAP не влияет на пакеты, его можно рассматривать как действительно пассивный способ просмотра сетевого трафика.

В основном существует три типа решений TAP:

- Сетевой разветвитель (1:1)

- Агрегированный TAP (мульти : 1)

- Регенерация TAP (1: мульти)

TAP дублирует трафик на один пассивный инструмент мониторинга или на устройство ретрансляции сетевых пакетов высокой плотности и обслуживает несколько (часто несколько) инструментов тестирования качества обслуживания, инструментов мониторинга сети и инструментов анализа сетевого трафика, таких как Wireshark.

Кроме того, типы TAP различаются в зависимости от типа кабеля, включая волоконно-оптический TAP и гигабитный медный TAP, оба работают по сути одинаково, передавая часть сигнала на анализатор сетевого трафика, в то время как основная модель продолжает передачу без перерыва. В волоконно-оптическом TAP происходит разделение луча на две части, тогда как в системе с медным кабелем — дублирование электрического сигнала.

Сравнение TAP и SPAN

Во-первых, порт SPAN не подходит для полнодуплексного канала 1G, и даже при работе ниже максимальной пропускной способности он быстро теряет пакеты из-за перегрузки или просто потому, что коммутатор отдает приоритет обычным данным между портами, а не данным порта SPAN. В отличие от сетевых ответвителей, порты SPAN фильтруют ошибки физического уровня, что затрудняет некоторые виды анализа, и, как мы видели, некорректные значения времени приращения и измененные кадры могут вызывать другие проблемы. С другой стороны, TAP может работать в полнодуплексном канале 1G.

TAP также может выполнять полный захват пакетов и проводить углубленный анализ пакетов на предмет протоколов, нарушений, вторжений и т. д. Таким образом, данные TAP могут быть использованы в качестве доказательств в суде, в отличие от данных порта SPAN.

Безопасность — ещё один аспект, где существуют различия между двумя технологиями. Порты SPAN обычно настроены на одностороннюю связь, но в некоторых случаях они могут также принимать данные, что создаёт серьёзные уязвимости. В отличие от них, TAP не имеет адреса и IP-адреса, поэтому его невозможно взломать.

Порты SPAN обычно не передают теги VLAN, что может затруднить обнаружение сбоев VLAN, но ответвители не могут одновременно видеть всю сеть VLAN. Если не используются агрегированные ответвители, TAP не будет предоставлять одинаковую трассировку для обоих каналов, но следует проявлять осторожность при обнаружении превышения лимита. Существуют агрегированные ответвители, такие как Booster для Profitap, которые объединяют восемь портов 10/100/1G в выходной канал 1G-10G.

Устройство Booster способно вводить пакеты, добавляя теги VLAN. Таким образом, информация об исходном порте каждого пакета будет передаваться анализатору.

Порты SPAN по-прежнему остаются инструментом, используемым сетевыми администраторами, но если скорость и надежный доступ ко всем сетевым данным имеют решающее значение, то TAP — лучший выбор. При выборе подхода порты SPAN больше подходят для сетей с низкой загрузкой, поскольку потеря пакетов не влияет на анализ или является необязательной в случаях, когда важна стоимость. Однако в сетях с высокой интенсивностью трафика пропускная способность, безопасность и надежность TAP обеспечат полную прозрачность трафика в вашей сети без опасения потери пакетов или фильтрации ошибок физического уровня.

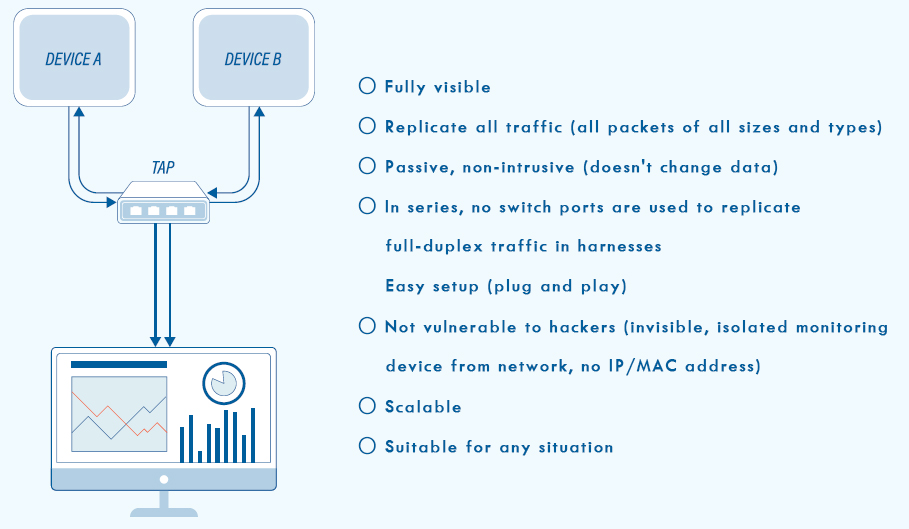

○ Полностью виден

○ Реплицировать весь трафик (все пакеты всех размеров и типов)

○ Пассивный, неинвазивный (не изменяет данные)

○ При последовательном подключении порты коммутатора не используются для имитации полнодуплексного трафика в кабельных жгутах. Простая настройка (подключение и работа).

○ Не уязвим для хакеров (невидимое, изолированное от сети устройство мониторинга, не имеет IP/MAC-адреса)

○ Масштабируемый

○ Подходит для любой ситуации

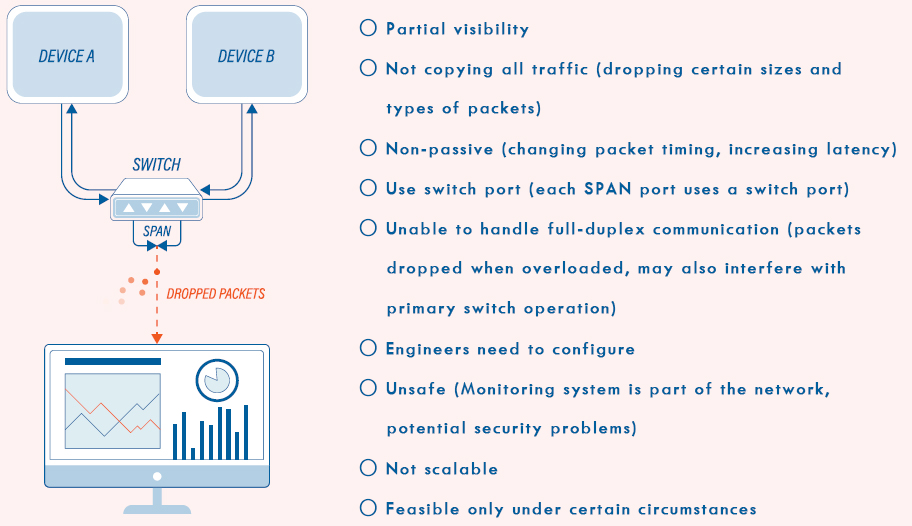

○ Частичная видимость

○ Не копировать весь трафик (отбрасывать пакеты определённых размеров и типов)

○ Непассивный режим (изменение времени отклика пакетов, увеличение задержки)

○ Используйте порт коммутатора (каждый порт SPAN использует порт коммутатора)

○ Невозможно обрабатывать полнодуплексную связь (пакеты теряются при перегрузке, также может мешать работе основного коммутатора).

○ Инженерам необходимо выполнить настройку

○ Небезопасно (Система мониторинга является частью сети, возможны проблемы с безопасностью)

○ Не масштабируемо

○ Возможно только при определенных обстоятельствах

Возможно, вас заинтересует следующая статья: Как перехватить сетевой трафик? Перехват сетевого трафика против зеркалирования портов.

Дата публикации: 09.06.2025