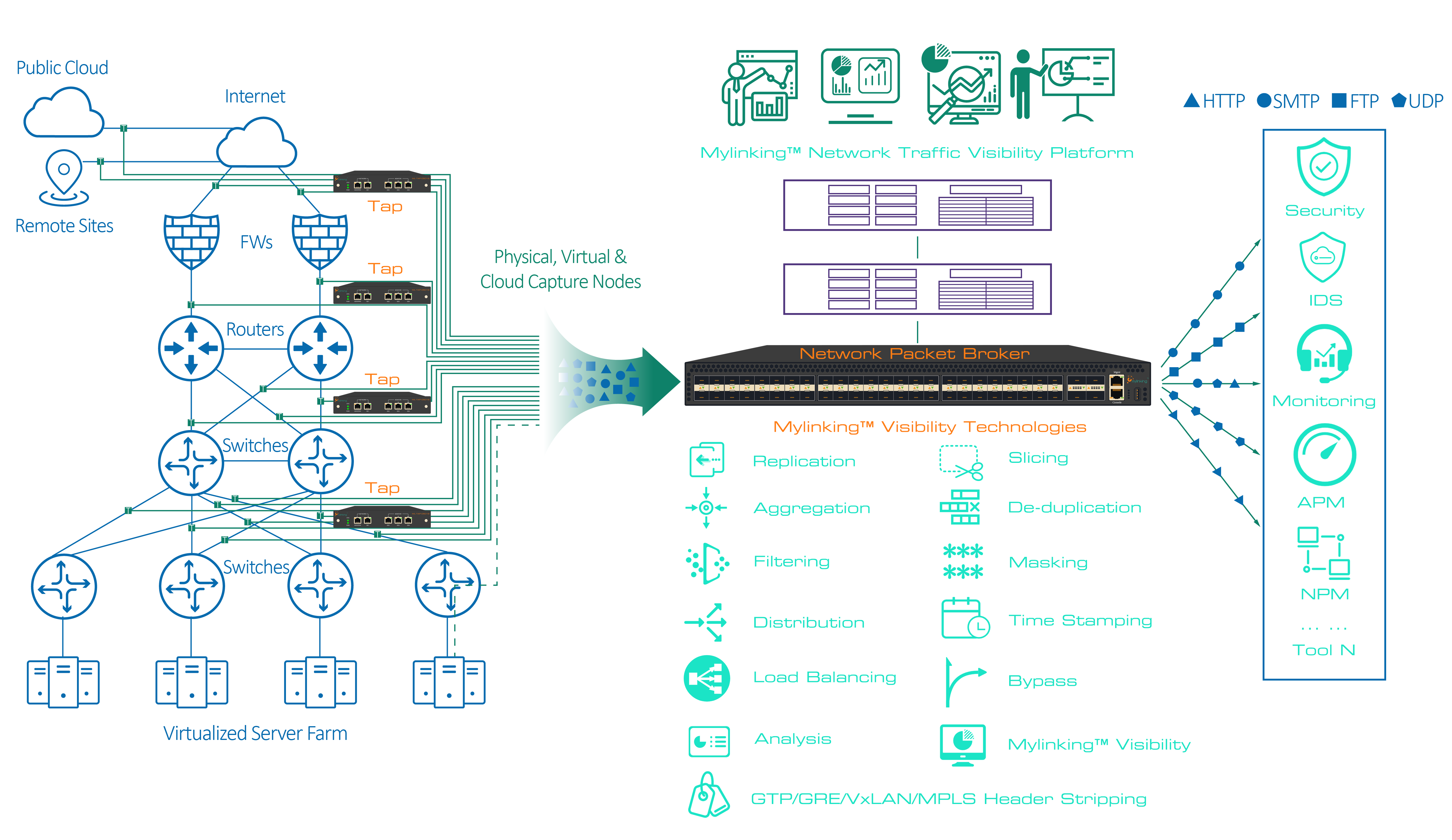

В современных сложных, высокоскоростных и часто зашифрованных сетевых средах обеспечение всесторонней видимости имеет первостепенное значение для безопасности, мониторинга производительности и соответствия нормативным требованиям.Сетевые пакетные брокеры (NPB)Они эволюционировали от простых агрегаторов TAP до сложных интеллектуальных платформ, необходимых для управления потоком данных о трафике и обеспечения эффективной работы инструментов мониторинга и безопасности. Вот подробный обзор их ключевых сценариев применения и решений:

Основная проблема, которую решают NPB:

Современные сети генерируют огромные объемы трафика. Прямое подключение критически важных инструментов безопасности и мониторинга (IDS/IPS, NPM/APM, DLP, криминалистический анализ) к сетевым каналам (через порты SPAN или TAP) неэффективно и часто нецелесообразно по следующим причинам:

1. Перегрузка инструментов: Инструменты перегружаются нерелевантным трафиком, теряют пакеты и упускают из виду угрозы.

2. Неэффективность инструментов: Инструменты тратят ресурсы на обработку дублирующихся или ненужных данных.

3. Сложная топология: Распределенные сети (центры обработки данных, облачные сервисы, филиалы) затрудняют централизованный мониторинг.

4. Слепые зоны шифрования: Инструменты не могут проверять зашифрованный трафик (SSL/TLS) без расшифровки.

5. Ограниченные ресурсы SPAN: порты SPAN потребляют ресурсы коммутатора и часто не могут обрабатывать трафик на полной скорости линии.

Решение NPB: Интеллектуальное регулирование трафика

NPB располагаются между сетевыми портами TAP/SPAN и средствами мониторинга/безопасности. Они действуют как интеллектуальные «регулировщики движения», выполняя следующие функции:

1. Агрегация: Объединение трафика с нескольких каналов (физических, виртуальных) в консолидированные потоки.

2. Фильтрация: Выборочная пересылка только релевантного трафика на определенные инструменты на основе критериев (IP/MAC, VLAN, протокол, порт, приложение).

3. Балансировка нагрузки: Равномерное распределение потоков трафика между несколькими экземплярами одного и того же инструмента (например, кластерными датчиками IDS) для масштабируемости и отказоустойчивости.

4. Дедупликация: Устранение идентичных копий пакетов, захваченных на избыточных каналах связи.

5. Разделение пакетов: усечение пакетов (удаление полезной нагрузки) с сохранением заголовков, что позволяет сократить пропускную способность для инструментов, которым необходимы только метаданные.

6. Расшифровка SSL/TLS: Завершение зашифрованных сессий (с использованием ключей), предоставление открытого текста для проверки инструментами, а затем повторное шифрование.

7. Репликация/многоадресная рассылка: одновременная отправка одного и того же потока трафика нескольким инструментам.

8. Расширенная обработка: извлечение метаданных, генерация потоков данных, добавление временных меток, маскирование конфиденциальных данных (например, персональных данных).

Подробнее об этой модели можно узнать здесь:

Сетевой пакетный брокер Mylinking™ (NPB) ML-NPB-3440L

16 портов RJ45 10/100/1000 Мбит/с, 16 портов SFP+ 1/10GE, 1 порт QSFP 40G и 1 порт QSFP28 40G/100G, максимальная скорость 320 Гбит/с.

Подробные сценарии применения и решения:

1. Улучшение мониторинга безопасности (IDS/IPS, NGFW, анализ угроз):

○ Сценарий: Инструменты безопасности перегружены большими объемами трафика между серверами в центре обработки данных, происходит потеря пакетов и игнорирование угроз горизонтального перемещения. Зашифрованный трафик скрывает вредоносные программы.

○ Решение NPB:Агрегировать трафик с критически важных внутрицентровых каналов связи.

* Примените детальные фильтры, чтобы направлять в систему обнаружения вторжений (IDS) только подозрительные сегменты трафика (например, нестандартные порты, определенные подсети).

* Балансировка нагрузки между кластером датчиков IDS.

* Выполнить расшифровку SSL/TLS и отправить трафик в открытом виде на платформу IDS/Threat Intel для углубленного анализа.

* Удаление дублирующегося трафика с избыточных путей.Результат:Повышение эффективности обнаружения угроз, снижение количества ложных срабатываний, оптимизация использования ресурсов системы обнаружения вторжений.

2. Оптимизация мониторинга производительности (NPM/APM):

○ Ситуация: Инструменты мониторинга производительности сети испытывают трудности с сопоставлением данных с сотен разрозненных каналов связи (глобальные сети, филиалы, облако). Полный захват пакетов для APM слишком дорог и требует большой полосы пропускания.

○ Решение NPB:

* Агрегирование трафика от географически рассредоточенных TAP/SPAN на централизованную сеть NPB.

* Фильтруйте трафик, чтобы направлять в инструменты APM только потоки, специфичные для конкретного приложения (например, VoIP, критически важные SaaS-сервисы).

* Используйте сегментацию пакетов для инструментов NPM, которым в первую очередь необходимы данные о времени выполнения потоков/транзакций (заголовки), что значительно снизит потребление полосы пропускания.

* Дублировать потоки ключевых показателей производительности в инструменты NPM и APM.Результат:Комплексный, взаимосвязанный анализ производительности, снижение затрат на инструменты, минимизация накладных расходов на пропускную способность.

3. Видимость облачных ресурсов (публичных/частных/гибридных):

○ Ситуация: Отсутствие встроенного доступа к TAP в публичных облаках (AWS, Azure, GCP). Сложности с перехватом и направлением трафика виртуальных машин/контейнеров к инструментам безопасности и мониторинга.

○ Решение NPB:

* Развертывание виртуальных NPB (vNPB) в облачной среде.

* vNPB перехватывают трафик виртуальных коммутаторов (например, через ERSPAN, VPC Traffic Mirroring).

* Фильтрация, агрегирование и балансировка нагрузки облачного трафика в направлениях Восток-Запад и Север-Юг.

* Обеспечьте безопасную передачу соответствующего трафика обратно на локальные физические NPB-серверы или облачные инструменты мониторинга.

* Интеграция с облачными сервисами обеспечения прозрачности.Результат:Последовательный мониторинг состояния безопасности и производительности в гибридных средах, преодолевающий ограничения видимости в облаке.

4. Предотвращение потери данных (DLP) и соответствие нормативным требованиям:

○ Сценарий: Инструменты DLP должны проверять исходящий трафик на наличие конфиденциальных данных (PII, PCI), но перегружены нерелевантным внутренним трафиком. Для обеспечения соответствия требованиям необходимо отслеживать конкретные регулируемые потоки данных.

○ Решение NPB:

* Фильтруйте трафик, чтобы направлять в механизм DLP только исходящие потоки (например, предназначенные для интернета или определенных партнеров).

* Примените глубокий анализ пакетов (DPI) к NPB для выявления потоков, содержащих регулируемые типы данных, и определите для них приоритеты для инструмента DLP.

* Скрывать конфиденциальные данные (например, номера кредитных карт) внутри пакетов.доотправка данных в менее критичные инструменты мониторинга для регистрации соответствия требованиям.Результат:Более эффективная работа системы предотвращения утечки данных (DLP), снижение количества ложных срабатываний, упрощение аудита соответствия требованиям, повышение уровня защиты данных.

5. Сетевая криминалистика и устранение неполадок:

○ Сценарий: Для диагностики сложной проблемы с производительностью или нарушения безопасности требуется полный захват пакетов (PCAP) из нескольких точек во времени. Запуск захвата вручную медленный; хранение всех данных нецелесообразно.

○ Решение NPB:

* NPB могут непрерывно буферизовать трафик (на скорости линии).

* Настройте триггеры (например, конкретная ошибка, всплеск трафика, оповещение об угрозе) на NPB для автоматического захвата соответствующего трафика подключенным устройством захвата пакетов.

* Предварительно отфильтруйте трафик, отправляемый на устройство захвата, чтобы сохранять только необходимую информацию.

* Дублируйте критически важный поток трафика на устройство захвата без влияния на производственные инструменты.Результат:Более быстрое среднее время устранения неполадок (MTTR) при сбоях/нарушениях, целенаправленный сбор данных для криминалистического анализа, снижение затрат на хранение.

Вопросы и решения по внедрению:

○Масштабируемость: Выбирайте NPB с достаточной плотностью портов и пропускной способностью (1/10/25/40/100GbE+) для обработки текущего и будущего трафика. Модульные шасси часто обеспечивают наилучшую масштабируемость. Виртуальные NPB масштабируются эластично в облаке.

○Устойчивость: Внедрите резервные NPB (пары высокой доступности) и резервные пути к инструментам. Обеспечьте синхронизацию состояний в конфигурациях высокой доступности. Используйте балансировку нагрузки NPB для повышения устойчивости инструментов.

○Управление и автоматизация: Централизованные консоли управления имеют решающее значение. Обратите внимание на API (RESTful, NETCONF/YANG) для интеграции с платформами оркестрации (Ansible, Puppet, Chef) и системами SIEM/SOAR для динамического изменения политик на основе оповещений.

○Безопасность: Защитите интерфейс управления NPB. Строго контролируйте доступ. При расшифровке трафика обеспечьте строгие политики управления ключами и защищенные каналы для передачи ключей. Рассмотрите возможность маскировки конфиденциальных данных.

○Интеграция инструментов: Убедитесь, что NPB поддерживает необходимые возможности подключения инструментов (физические/виртуальные интерфейсы, протоколы). Проверьте совместимость с конкретными требованиями инструментов.

Так,Сетевые пакетные брокерыNPB (Network Protection Blocks) перестали быть просто необязательными элементами; они стали фундаментальными компонентами инфраструктуры для обеспечения эффективной и действенной видимости сети в современную эпоху. Благодаря интеллектуальному агрегированию, фильтрации, балансировке нагрузки и обработке трафика, NPB позволяют инструментам безопасности и мониторинга работать с максимальной эффективностью. Они устраняют разрозненность данных, преодолевают проблемы масштабируемости и шифрования и, в конечном итоге, обеспечивают необходимую ясность для защиты сетей, гарантирования оптимальной производительности, соответствия нормативным требованиям и быстрого решения проблем. Внедрение надежной стратегии NPB является критически важным шагом на пути к созданию более наблюдаемой, безопасной и отказоустойчивой сети.

Дата публикации: 07.07.2025