Технический блог

-

sFlow без прикрас: принципы, преимущества, области применения и интеграция с сетевым пакетным брокером.

В эпоху высокоскоростных сетей и облачной инфраструктуры мониторинг сетевого трафика в режиме реального времени стал краеугольным камнем надежной работы ИТ-систем. По мере масштабирования сетей для поддержки каналов связи 10 Гбит/с и выше, контейнеризированных приложений и распределенных архитектур…Читать далее -

Что же такое сеть типа «шпиндель-лист»? Сеть типа «шпиндель-лист» в базовых сетях.

Для удовлетворения потребностей облачных сервисов сеть постепенно разделяется на подсистему (Underlay) и нагрузочную сеть (Overlay). Подсистема Underlay — это физическое оборудование, такое как маршрутизация и коммутация, используемое в традиционных центрах обработки данных, которое по-прежнему придерживается концепции стабильности и надежности...Читать далее -

Функция удаления инкапсуляции туннеля в сетевом пакетном брокере Mylinking™: расширение возможностей VTEP в современных сетях.

В эпоху облачных вычислений и виртуализации сетей VXLAN (Virtual Extensible LAN) стала краеугольной технологией для построения масштабируемых и гибких оверлейных сетей. В основе архитектуры VXLAN лежит VTEP (VXLAN Tunnel Endpoint), критически важный компонент...Читать далее -

Теплые рождественские и новогодние поздравления нашим уважаемым партнерам 2026 года! | Команда Mylinking™

Уважаемые партнеры! По мере того, как год постепенно подходит к концу, мы сознательно находим время, чтобы остановиться, поразмышлять и оценить тот путь, который мы прошли вместе. За прошедшие двенадцать месяцев мы разделили бесчисленное количество значимых моментов — от радости запуска...Читать далее -

Углубленный анализ и сравнительное применение методов сбора данных о сетевом трафике TAP и SPAN.

В областях эксплуатации и обслуживания сетей, устранения неполадок и анализа безопасности точное и эффективное получение потоков сетевых данных является основой для выполнения различных задач. Две основные технологии сбора сетевых данных — TAP (Test Access...)Читать далее -

Сетевые пакетные брокеры Mylinking™ для захвата, предварительной обработки и пересылки сетевого трафика. Уровни модели OSI для ваших необходимых инструментов.

Сетевые пакетные брокеры Mylinking™ поддерживают динамическую балансировку нагрузки сетевого трафика: алгоритм хэширования балансировки нагрузки и алгоритм распределения весов на основе сессий, соответствующие характеристикам уровней L2-L7, обеспечивают динамическую балансировку нагрузки исходящего трафика портов. И M...Читать далее -

Как опытный сетевой инженер, понимаете ли вы 8 распространенных типов сетевых атак?

На первый взгляд, сетевые инженеры — это просто «технические работники», которые строят, оптимизируют и устраняют неполадки в сетях, но в действительности мы являемся «первой линией защиты» в сфере кибербезопасности. Отчет CrowdStrike за 2024 год показал, что количество кибератак в мире увеличилось на 30%, при этом китайские...Читать далее -

Что такое система обнаружения вторжений (IDS) и система предотвращения вторжений (IPS)?

Система обнаружения вторжений (IDS) подобна разведчику в сети, ее основная функция — обнаружение признаков вторжения и отправка сигнала тревоги. Путем мониторинга сетевого трафика или поведения хостов в режиме реального времени она сравнивает данные с предварительно заданной «библиотекой сигнатур атак» (например, известными вирусами...).Читать далее -

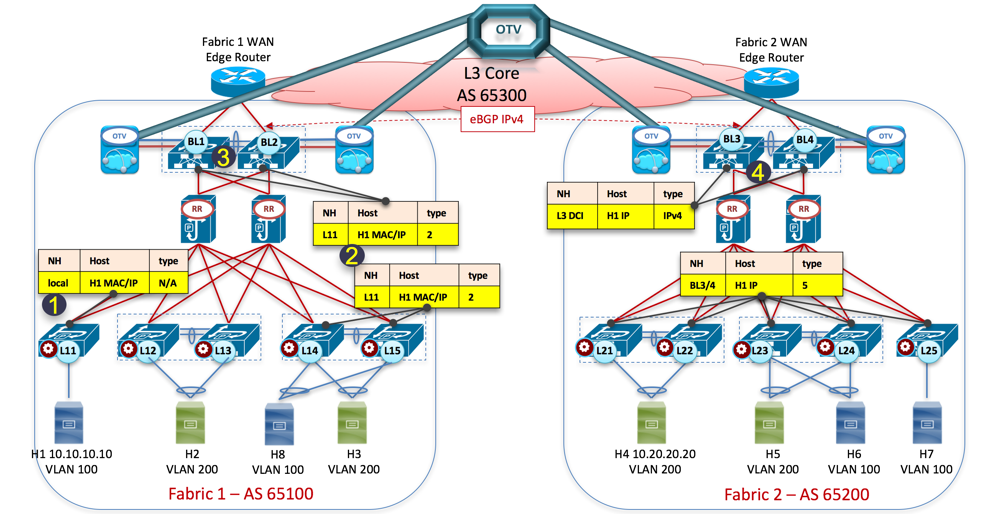

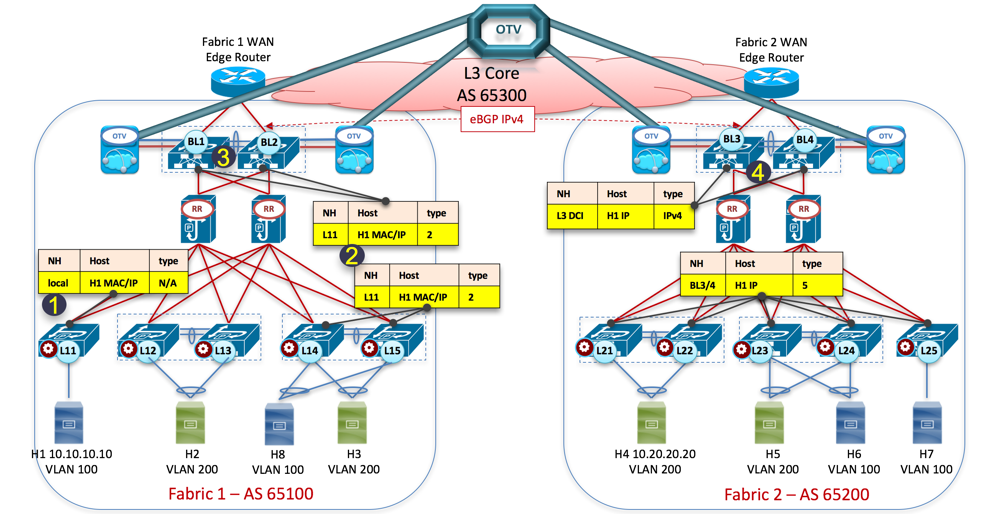

Шлюз VxLAN (виртуальная расширяемая локальная сеть): централизованный или распределенный шлюз VxLAN?

Чтобы обсудить шлюзы VXLAN, сначала необходимо рассмотреть саму технологию VXLAN. Напомним, что традиционные VLAN (виртуальные локальные сети) используют 12-битные идентификаторы VLAN для разделения сетей, поддерживая до 4096 логических сетей. Это хорошо работает для небольших сетей, но в современных центрах обработки данных...Читать далее -

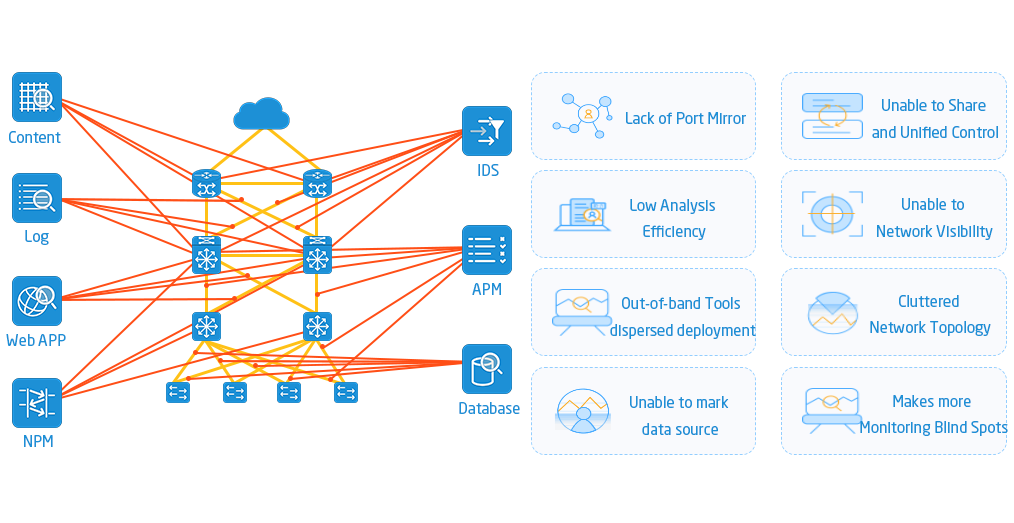

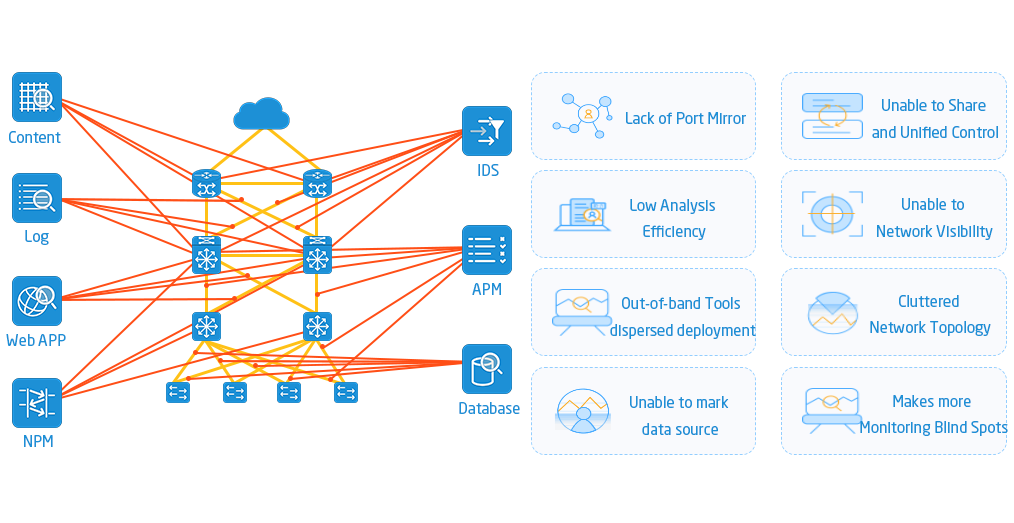

«Невидимый дворецкий» в сетевом мониторинге – NPB: легендарный артефакт управления сетевым трафиком в цифровую эпоху.

В результате цифровой трансформации корпоративные сети перестали быть просто «несколькими кабелями, соединяющими компьютеры». С распространением устройств Интернета вещей, переносом сервисов в облако и растущим внедрением удаленной работы сетевой трафик резко возрос, как...Читать далее -

Network Tap против SPAN Port Mirror: какой способ захвата сетевого трафика лучше подходит для мониторинга и безопасности вашей сети?

TAP (тестовые точки доступа), также известные как точки репликации, агрегации, активные точки, медные точки, точки Ethernet, оптические точки, физические точки и т. д., являются популярным методом сбора сетевых данных. Они обеспечивают всесторонний анализ потока сетевых данных...Читать далее -

Анализ и захват сетевого трафика — ключевые технологии для обеспечения производительности и безопасности вашей сети.

В современную цифровую эпоху анализ сетевого трафика и сбор/захват сетевого трафика стали ключевыми технологиями для обеспечения производительности и безопасности сети. В этой статье мы подробно рассмотрим эти две области, чтобы помочь вам понять их важность и области применения, а также…Читать далее

-

Тел.

-

Электронная почта

-

Skype

-

Вершина